هکرها با استفاده از TeamViewer سیستم قربانی را کنترل میکنند

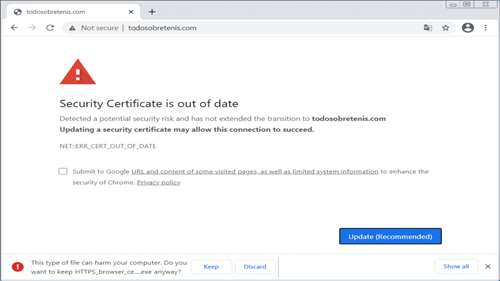

مهاجمان سایبری در حال نفوذ به سرورهای Windows IIS هستند. آنها یک صفحه اعلان جعلی به وبسایت اضافه میکنند که به بازدیدکننده سایت وانمود میکند گواهی وبسایت منقضی شده است و او را به دانلود یک فایل مخرب تشویق میکند.

|

مهاجمان سایبری در حال نفوذ به سرورهای Windows IIS هستند. آنها یک صفحه اعلان جعلی به وبسایت اضافه میکنند که به بازدیدکننده سایت وانمود میکند گواهی وبسایت منقضی شده است و او را به دانلود یک فایل مخرب تشویق میکند. پیامی که روی صفحه اعلان جعلی نمایش داده میشود، میگوید: «یک ریسک احتمالی تشخیص داده شد و انتقال به [نام وبسایت مورد نظر] انجام نشد. بهروزرسانی یک گواهی امنیتی ممکن است باعث موفقیت اتصال شود.» در انتها، کد خطای NET::ERR_CERT_OUT_OF_DATE نمایش داده میشود. طبق مشاهده متخصصان هوش تهدیدات Malwarebytes، این بدافزار از طریق یک نصب کننده جعلی نصب شده است که با یک گواهی از Digicert امضا شده است. |

|

سرور IIS یا Internet Information Services یک وب سرور مبتنی بر ویندوز است. این نرمافزار از ویندوز 2000، XP و ویندوز سرور 2003، در همه نسخههای این سیستمعامل وجود داشته است. پیلودی که روی سیستم آلوده قرار میگیرد، TVRAT نام دارد و به نامهای TVSPY، TeamViewerSpy، TeamViwerENT یا Team Viewer RAT نیز شناخته میشود. این بدافزار طوری طراحی شده است که به گردانندگان خود، دسترسی کاملی روی هاستهای قربانی شده میدهد. این بدافزار پس از استقرار روی سیستم آلوده، به طور مخفیانه نصب میشود و نمونهای از نرمافزار TeamViewer را اجرا میکند. پس از اجرا، سرور TeamViewer با سرور کنترل و فرمان (C2) ارتباط برقرار میکند و به مهاجمان خبر میدهد که میتوانند از راه دور، سیستم مورد نفوذ را کنترل کنند. TeamViewer نرمافزار سالمی است که برای کنترل از راه دور به کار میرود، اما این بدافزار از آن سوء استفاده میکند. TVRAT اولین بار در سال 2013 مشاهده شد. در آن زمان، این بدافزار از طریق کمپینهای اسپم و در قالب پیوست مخرب ایمیل ارسال میشد. این پیوستها قربانی را به فعال کردن ماکروهای آفیس تشویق میکردند. |

سرورهای IIS: آسیبپذیر و مورد حمله |

|

هرچند هنوز مشخص نیست مهاجمان از چه طریقی به سرورهای IIS نفوذ کردهاند، راههای مختلفی برای حمله به این سرورها وجود دارد. برای مثال، یک آسیبپذیری بحرانی در پشته پروتکلی HTTP مورد استفاده توسط IIS (HTTP.sys) وجود دارد. این باگ دارای شناسه CVE-2021-31166 است و کد بهرهبرداری آن از ماه می به طور عمومی در دسترس بوده است. مایکروسافت این نقص امنیتی را طی بهروزرسانی ماه می، وصله کرد و گفت که این آسیبپذیری تنها ویندوز 10 نسخههای 2004/20H2 و ویندوز سرور نسخههای 2004/20H2 را تحت تأثیر قرار میدهد. از آن زمان، هیچ فعالیت بدخواهانه ای با سوء استفاده از این نقص اتفاق نیفتاده است. در ضمن، اکثر هدفهای بالقوه، احتمالاً از حملات مصون بودهاند، زیرا قاعدتاً اکثر کاربران خانگی نسخه آخر ویندوز، بهروزرسانی را انجام دادهاند و شرکتها نیز معمولاً از آخرین نسخههای ویندوز سرور استفاده نمیکنند. با این وجود، عوامل تهدید سایبری مورد حمایت دولتها در گذشته از کدهای بهرهبرداری مختلفی برای نفوذ به سرورهای IIS استفاده کردهاند. جدیدترین نمونه، یک گروه تهدید مانای پیشرفته (APT) به نام Praying Mantis یا TG1021 است که سرورهای IIS را هدف قرار داده بود. این حملات توسط محققان شرکت امنیتی اسرائیلی Sygnia گزارش شده بود. به گفته این محققان، مهاجمان با استفاده از حملات deserialization، یک پلتفرم بدافزاری را بارگذاری میکردند که مخصوص محیط IIS طراحی شده بود. سپس مهاجمان از دسترسی کسب شده به سرورهای IIS برای سایر اقدامات مخرب استفاده میکردند. از جمله این اقدامات میتوان به جمعآوری اعتبارنامهها، عملیات شناسایی و حرکت در عرض شبکههای هدف اشاره کرد. |

|

منبع: Bleeping Computer |